Számos olyan céges adatbázis létezik (pl. szerződésállomány, partnerek nyilvántartása stb.), amelynek az elvesztése vagy idegen kézbe kerülése akár a vállalat ellehetetlenüléséhez is vezethet. Tapasztalatai szerint a céges adatok védelme mennyire nevezhető hatékonynak Magyarországon?

Adatot kétféleképpen veszíthetünk el. Például, ha okos-telefonunkat a taxiban hagyjuk, vagy belejtjük a medencébe, esetleg egy USB kiesik a zsebünkből – ezek nem szándékos események. Persze, mivel manapság eszközszinten (is) egyre jobban elmosódnak a határok egyéni és üzleti felhasználás között (Bring Your Own Device – BYOD), ezek a malőrök is komoly kárt okozhatnak. Emellett ott vannak a szándékos károkozások. Itt sem kell feltétlenül nagy dolgokra gondolni, elég, ha valaki hazaküld valamilyen üzleti adatot „további hasznosításra”. Egy alkalmazott például a társaság üzletkörébe tartozó ügyfél adatait lemásolja, vagy ügyfélszerződéseket, ajánlatokat, esetleg egyéb szellemi terméket másol le, ami jó esetben egy adott társaság tulajdona. És bár az adatszivárgásnak vannak komolyabb, minősített esetei, de az incidensek nagy részét nem azok teszik ki.

És még mindig nem jutottunk el a bűnözéshez. A területeket és a problémákat még lehetne sorolni, de ez az ízelítő is éppen elegendő ahhoz, hogy érzékelhető legyen a szakterület összetettsége.

Én már a többször kaptam világhírű közösségimédia-üzemeltetőktől levelet, amiben felhívják a figyelmemet, hogy az accountom kompromittálódott, és azonnal tegyek lépéseket. Naponta látjuk, hogy az internetbankok kiírják az adathalász-támadásokat, és mindenki hallott már a környezetében olyanról, aki zsaroló vírusok áldozatául esett. Egy szó, mint száz, elmúlt az a korszak, hogy csak a szalagcikkekből értesülünk a kiberfenyegetettségről. Ugyanez igaz a vállalati oldalon is, azzal a kiegészítéssel, hogy ott sokkal szélesebb paletta: ott a külső károkozás mellett figyelembe kell venni a belső károkozókat is. Mivel vállalati környezetben egy-egy kibertámadás nagyobb haszonnal kecsegtet, mint természetes személyek esetén, így értelemszerűen a támadási minták és módozatok tárháza is nagyobb. Mivel ez a terület nagyon jól mért és kutatott, a részletezés helyett hadd ajánljam azoknak, akik elmerülnének – akár a számok szintjén is – a trendek elemzésében a KPMG kiber trend indexét (cyber.kpmg.com), ahol iparágakra lebontva mindenki megnézheti a releváns biztonsági fenyegetéseket, azok intenzitását és időbeli lefolyását. Ez az oldal az érdeklődőknek még egy előnnyel is szolgál: az egész világból listázza a sajtóban megjelent releváns cikkeket. Ha valaki ezen felül érdeklődik a támadások geográfiája iránt is, akkor az alábbi oldalt semmiképpen se hagyja ki: http://map.norsecorp.com/#/

A felvetéssel tökéletesen egyetértek. Ezt felismerve hozta ki a NIST kiberbiztonsági keretrendszerét, ahol több dimenziót vizsgálva mutatja meg, milyen területeken kell fejlődnie egy társaságnak. A kérdés nem is lehetne aktuálisabb, mert ezen a keretrendszeren alapulva, a hazai társaságokat segítve kialakítottunk egy olyan kérdőívet, ami alapján minden szervezet gyorsan és könnyen képes vizualizálni a saját érettségi szintjét. Ennek a kutatásnak ez eredménye hamarosan megjelenik. Felmérésünkben 6 fő szempont alapján javasoljuk az adott szervezet vizsgálatát, hogy megállapíthassuk a kiberbiztonsági érettségét. Ezek a szempontok a következőek: stratégiai információbiztonság-menedzsment , emberi tényező, informatikai kockázatkezelés, üzletfolytonosság, IT-üzemeltetés, megfelelőség és audit.

Számos szektorban megkövetelik ezeket a szabályzatokat, de a lényeget máshol kell keresni. Az igazi kérdés az, hogy a szabályokat csak egy elefántcsonttoronyból oktrojálva kapják-e meg a szerveztek, vagy azok megalkotását egy valós és érdemi kockázatelemzés előzi-e meg. Utóbbi esetben a szabályozást az üzleti működésre szabva, a valós kockázatokat és az üzleti hatásokat ismerve alakítják ki, és azt a szervezet magára nézve hasznosnak tekinti. A vezetés támogatja, a felhasználói tudatosságot elvárja, és az előírások alkalmazását és használhatóságát rendszeresen visszamérik. Na, ilyen szinten már nagyon rossz a kép.

Ha csak a rendszerek megóvását tekintjük fontosnak, akkor az a jó hír, hogy a komolyabb felhőszolgáltatók tekintélyes minősítésekkel rendelkeznek. Nagyon akkurátus üzemeltetési gyakorlatot honosítottak meg, és a biztonságot is árgus szemmel figyelik. Azaz, ha a felhőre, mint infrastruktúrára vagy platformra gondolunk, arra elég könnyen rábólintanak a piaci szereplők, mert ki ne szeretne csak azért fizetni, amit használ? Az üzleti működés azonban jóval túlmutat az infrastruktúrán: mi az üzletünk, mi az a pont, ami miatt egyediek vagyunk, amit csak mi tudunk, mi az az érték, amit házon belül szeretnénk tudni, mert ha elvész az pótolhatatlan?

Ahol az informatika és annak „commodity” szolgáltatásai nem a közvetlen értékteremtési lánc része, ott lehet elgondolkozni a felhőszolgáltatásról. Ezek jellemzően a kkv-k között találhatóak meg, ott is a legnépszerűbb ez a fajta szolgáltatás. Mert miért foglalkoztasson egy mezőgazdasági vállalkozó egy informatikust, ha a példának okáért csak levelezést szeretne használni és maximum a kamara web oldalát elérni.

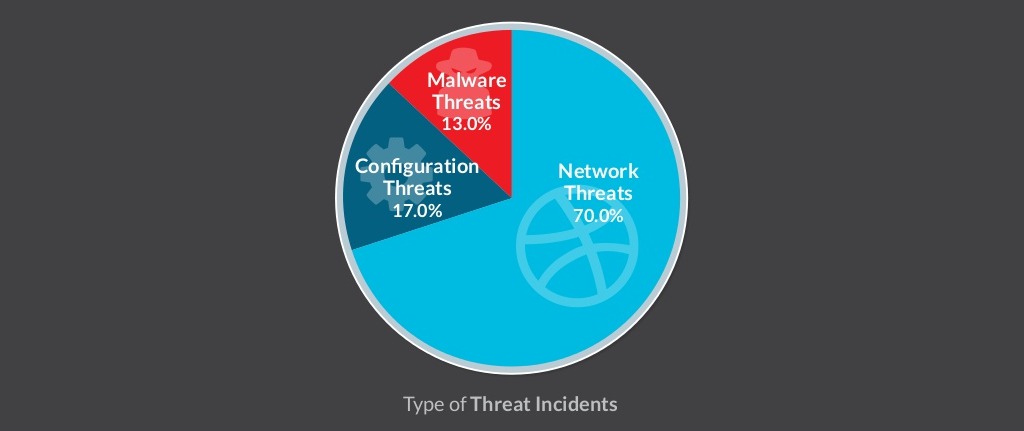

1. ábra

Tapasztalataim szerint mindig az a legveszélyeztetettebb platform, ami a legnyitottabb, és amit nagyon sokan használnak, legyen az mobil- vagy szerver operációs rendszer. De mielőtt rátérnénk a konkrét kérdésre, érdemes átgondolni, hogy miért is fontos ez a kérdés. Kevesen tudják, hogy a Windows mint os ipari rendszerekben is fut, ATM-ektől kezdve orvosi műszereken át, akár gépkocsikban is. Ugyanez a helyzet a mobil os-ekkel is. Nem az a gond, ha a telefonomat újra kell telepíteni, hanem ha a többi IoT-alkalmazást vagy mondjuk a kamerát kapcsolják be az okos tévémbe. Na, ezt már sokan nehezményeznék. Tehát itt is érdemes nyitni a kört. Ha összevetjük a két nagy gyártót, az iOS-t és az Android-ot, akkor azt mutatják a statisztikák, hogy Android-ra sokkal több kártékony kódot írnak (lásd 1. ábra)

A vállalatok számára milyen tanácsokkal, megoldásokkal tud szolgálni annak érdekében, hogy a mobilbiztonsági problémákat kezelni tudják?

Itt két területet érdemes elkülöníteni. Amikor a munkavállaló a társaság eszközét használja, és amikor a sajátját (BYOD). Előző esetben pontosan ugyanaz a védelem kell, mint az irodai környezetben, két dolgot kiemelve: adatszivárgás elleni védelem és a hálózati kommunikáció biztonságának megteremtése. A többi olyan szakmai kérdés, amit bízzunk az IT- szakemberekre, de e kettőre mindenképpen kérdezzünk rá náluk.

BOYD esetén sokkal bonyolultabb helyzetben vagyunk, ami nem műszakilag, hanem jogi értelemben körülményesebb, de ez esetben is különösen figyeljünk a fenti két területre, egészítsük ki azzal, hogy valamilyen eszközzel és szabályzással kettéválasszuk a személyes és üzleti célú felhasználást.

Czékus Mihály